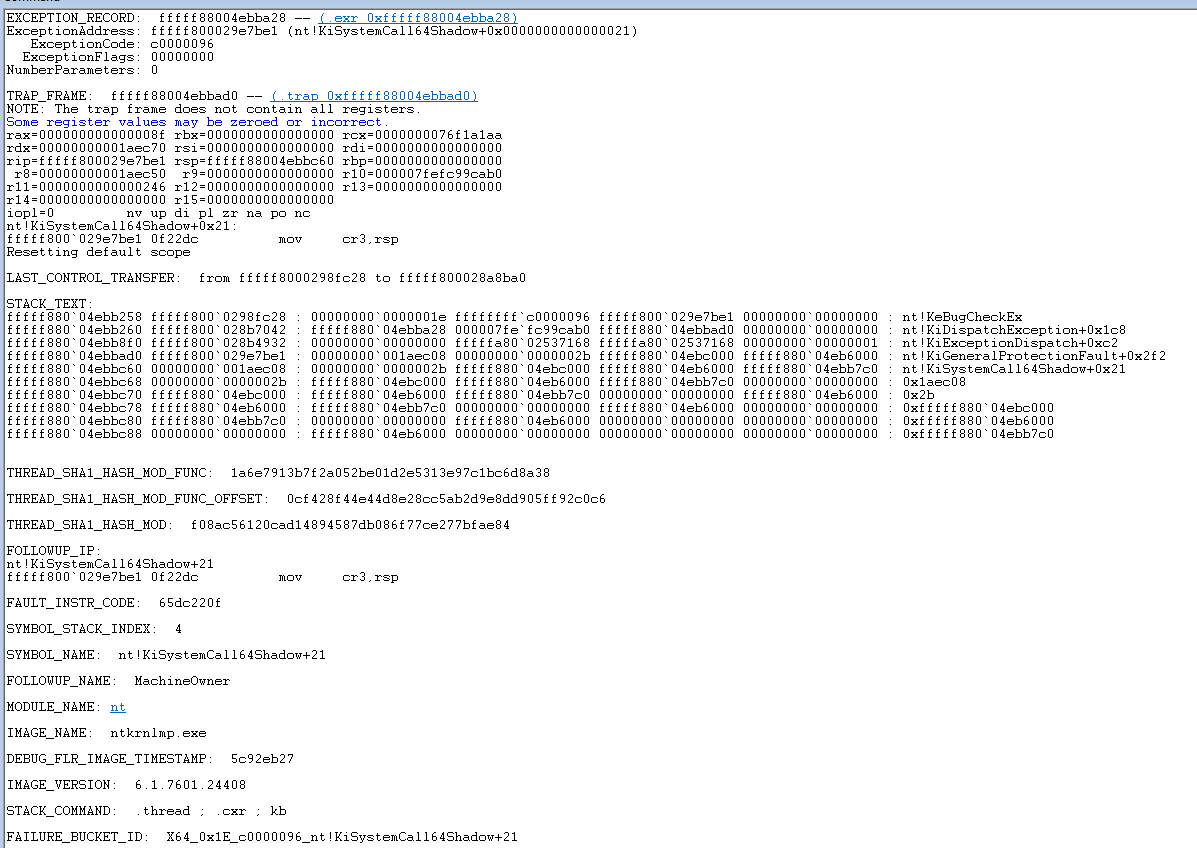

(Blue Screen of Death) across his network of BlueKeep Honeypotshttps://t.co/q5I0iK2tDJ

— T31m0 (@t31m0) November 3, 2019

深刻な脆弱性として2019年5月にMicrosoftから修正プログラムが公開された BlueKeep (CVE 2019-0708) を突く攻撃が観測されたらしい。

— tike (@tiketiketikeke) November 3, 2019

コインマイナーのダウンロードを試みるものだったとのこと。

BlueKeep (CVE 2019-0708) exploitation spotted in the wild - Kryptos Logic https://t.co/YOsKt5AQJN

There’s a technical write up here of some of the activity. https://t.co/UnYB9aqDxo

— Kevin Beaumont (@GossiTheDog) November 3, 2019

BlueKeep (CVE 2019-0708) exploitation spotted in the wild https://t.co/qaEsI65rUB

— Graham Cluley (@gcluley) November 3, 2019

Using BlueKeep to install cryptominers? @charlvdwalt https://t.co/WIY4UbRSH4

— Wicus Ross (@wicusross) November 3, 2019

BlueKeep (CVE 2019-0708) exploitation spotted in the wild:https://t.co/VtYa2d0s1w#exploitation #bluekeep

— Alexandre Borges (@ale_sp_brazil) November 3, 2019

First Cyber Attack ‘Mass Exploiting’ BlueKeep RDP Flaw Spotted in the Wild https://t.co/3VMzmy0lmx#Hacking#Malware#BlueKeep#CyberGuerrillaAutonomousNexus

— International CyberGuerrillA Column (@CGuerrillAneXus) November 3, 2019

First Cyber Attack 'Mass Exploiting' BlueKeep RDP Flaw Spotted in the Wild #hacking https://t.co/VkcUbuIXTZ

— Claudia Martín (@CLAVDIAmartin) November 3, 2019

First attempt to weaponize BlueKeep. https://t.co/Yq0iJEzcOC

— Justin (@DeLusional_Sec) November 3, 2019

Watch Out! It’s Happening. First #CyberAttack 'Mass-Exploiting' #BlueKeep RDP Flaw Spotted in the Wild

— Mohit Kumar (@unix_root) November 3, 2019

Details ➤ https://t.co/tD1YwYtUP6

Fortunately, this attack isn’t wormable & an immature attempt, but still exploits vulnerable systems to install #cryptocurrency malware.

BlueKeep attacks are happening, but it's not a wormhttps://t.co/SAkPvLuonZ pic.twitter.com/RVJu46W4rB

— Catalin Cimpanu (@campuscodi) November 3, 2019

Hackers are using BlueKeep to break into Windows systems and install a cryptocurrency miner. BlueKeep attacks are happening, but it's not a worm... via @zdnet #infosec #tech https://t.co/xFXN2bwZqn

— AJ Durling (@Gurgling_MrD) November 3, 2019

BlueKeep attacks are happening, but it's not a worm https://t.co/bZoAom2NIc by @campuscodi

— ZDNet (@ZDNet) November 3, 2019

Bluekeep (cve-2019-0708) Exploitation Spotted In The Wild https://t.co/WNQ23SzLXN

— /r/netsec (@_r_netsec) November 4, 2019

First #CyberAttack ‘Mass Exploiting’ #BlueKeep #RDP #Flaw Spotted in the Wild #cyberattack #CyberSecurity #cybersec #infosec #security #cyberthreats #ThreatIntel #hackers #cybercrime #dataprotection #privacy #cybercriminals #Malware #hackers #cyberwarriorhttps://t.co/NCfOiMxuun

— Javier Carriazo (@javier_carriazo) November 3, 2019

First Cyber Attack 'Mass Exploiting' BlueKeep RDP Flaw Spotted in the Wild https://t.co/YASmfHX1Iv via @TheHackersNews

— Raluca (@ralucasaceanu) November 4, 2019

#bluekeep on its way... https://t.co/zokdTMqL9A

— SecuNinja (@secuninja) November 4, 2019

First Cyber Attack 'Mass Exploiting' #BlueKeep #RDP Flaw Spotted in the Wild https://t.co/E9UNLDQzYy #Windows #InfoSec #Security #CyberSecurity #DataBreach #DataProtection #CyberAttack #CyberWar #Hacker #malware #Botnet #Ransomware #Spyware #Technews #RT

— Amitav Bhattacharjee (@bamitav) November 4, 2019

BlueKeep attacks are happening, but it's not a worm https://t.co/kw5Bm6wGnm

— CYBER PANDA (@Panda_Lv0) November 4, 2019

The discovery of this by @GossiTheDog and @MalwareTechBlog has been fascinating to watch but also terrifying. BlueKeep seems to be the gift that keeps on giving for attackers. @MalwareJake thanks for your analysis as well.https://t.co/5Mwqvia4Yw

— Alyssa Miller (Speaking @ BSides Chicago) (@AlyssaM_InfoSec) November 3, 2019

.png)